Se han detectado más de 16,500 sitios web infectados con el sistema de dirección de tráfico “Parrot”, diseñado para lanzar campañas maliciosas

Ciudad de México, México, 18 de abril, 2022 —Los investigadores de amenazas de Avast (LSE: AVST), líder mundial en seguridad y privacidad digital, descubrieron un nuevo sistema de dirección de tráfico (TDS por sus siglas en inglés) malicioso, Parrot TDS, el cual ha infectado varios servidores web que albergan más de 16,500 sitios web. Los sitios web afectados van desde sitios de contenido para adultos, páginas personales y sitios webs de universidades hasta sitios gubernamentales, y su apariencia se modifica para mostrar una página de phishing que afirma que el usuario necesita actualizar su navegador. Cuando un usuario ejecuta el archivo de actualización del navegador que se ofrece, se descarga una herramienta de acceso remoto (RAT), lo que brinda a los atacantes acceso completo a las computadoras de las víctimas.

«Los sistemas de dirección de tráfico sirven como puerta de entrada para la entrega de varias campañas maliciosas a través de los sitios infectados”, comentó Jan Rubin, investigador de malware de Avast. «En este momento, se está distribuyendo una campaña maliciosa llamada ‘FakeUpdate’ (también conocida como SocGholish) a través de Parrot TDS, pero se podrían realizar otras actividades maliciosas en el futuro a través de TDS».

Credenciales débiles que permiten a Parrot TDS un alcance amplio

Los investigadores de Avast, Jan Rubin y Pavel Novak, creen que los atacantes están explotando los servidores web de los sistemas de administración de contenido poco seguros, como los sitios de WordPress y Joomla, al iniciar sesión en cuentas con credenciales débiles para obtener acceso de administrador a los servidores.

“Lo único que tienen en común los sitios es que son sitios de WordPress y, en algunos casos, de Joomla. Por lo tanto, sospechamos que se aprovechan de las credenciales de inicio de sesión débiles para infectar los sitios con código malicioso”, mencionó Pavel Novak, analista de ThreatOps en Avast. “La robustez de Parrot TDS y su gran alcance lo hacen único”.

Parrot TDS permite a los atacantes establecer parámetros para mostrar solo páginas de phishing a víctimas potenciales que cumplen ciertas condiciones, que analizan el tipo de navegador de los usuarios, las cookies y el sitio web del que proceden. Estos parámetros están configurados para que a cada usuario solo se le muestre una vez una página de phishing, para evitar que los servidores de Parrot TDS se sobrecarguen.

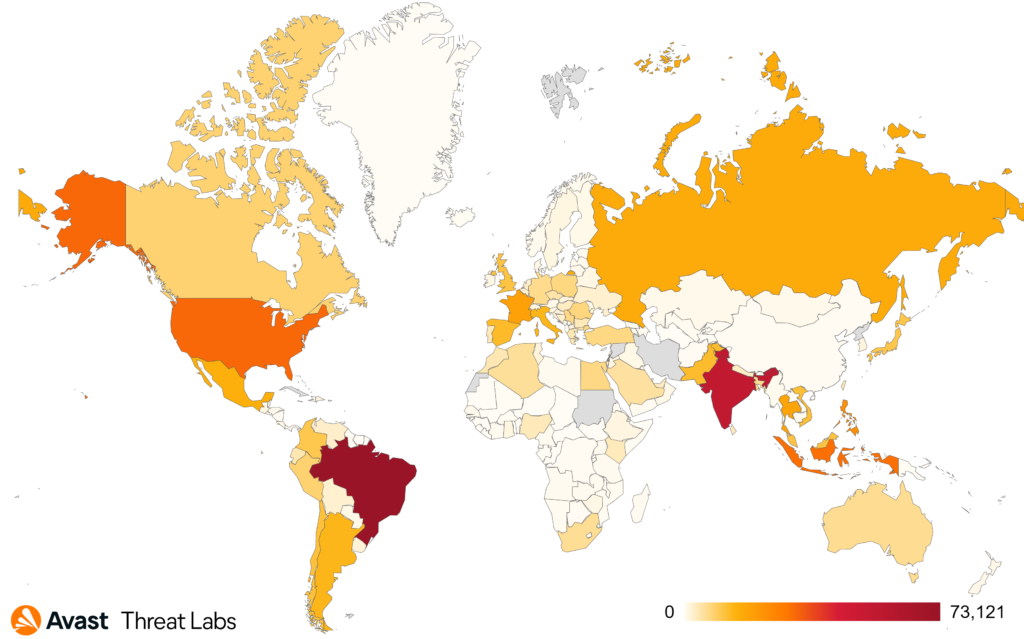

Desde el 1 de marzo de 2022 hasta el 29 de marzo de 2022, Avast protegió a más de 600,000 usuarios en todo el mundo que visitaron sitios infectados con Parrot TDS. En este período de tiempo, Avast protegió a la mayoría de los usuarios en: Brasil, más de 73.000 usuarios únicos; India, casi 55.000 usuarios únicos; en Estados Unidos más de 31,000, y más de 15,000 en México.

Campaña FakeUpdate

En el caso de la campaña maliciosa FakeUpdate, esta utiliza JavaScript para cambiar la apariencia del sitio y mostrar mensajes de phishing que afirman que el usuario necesita actualizar su navegador. Al igual que Parrot TDS, FakeUpdate también realiza un escaneo preliminar para recopilar información sobre el visitante del sitio antes de mostrar el mensaje de phishing. Este es un acto de defensa para determinar si mostrar o no el mensaje de phishing, entre otras cosas. El escaneo verifica qué producto antivirus está en el dispositivo. El archivo que se ofrece como actualización es en realidad una herramienta de acceso remoto llamada NetSupport Manager. Los ciberdelincuentes detrás de la campaña han configurado la herramienta de tal manera que el usuario tiene muy pocas posibilidades de darse cuenta. Si la víctima ejecuta el archivo, los atacantes obtienen acceso completo a su computadora y pueden cambiar la carga útil entregada a las víctimas en cualquier momento.

Además de la campaña FakeUpdate, los investigadores de Avast observaron otros sitios de phishing alojados en los sitios infectados de Parrot TDS, sin embargo no pueden relacionarlos de manera concluyente con Parrot TDS.

Cómo pueden los desarrolladores proteger sus servidores

- Analizar todos los archivos en el servidor web con un programa antivirus, como Avast Antivirus

- Reemplazar todos los archivos JavaScript y PHP en el servidor web con archivos originales

- Utilizar la última versión de CMS

- Utilizar las últimas versiones de los complementos instalados

- Comprobar si hay tareas que se ejecutan automáticamente en el servidor web (por ejemplo, trabajos cron)

- Verificar y configurar credenciales seguras y utilizar credenciales únicas para cada servicio

- Verificar las cuentas de administrador en el servidor, asegurándose de que cada una de ellas pertenezca a desarrolladores y tengan contraseñas seguras

- Cuando corresponda, configurar 2FA para todas las cuentas de administrador del servidor web

- Utilizar complementos de seguridad disponibles (WordPress, Joomla)

Cómo pueden los visitantes evitar ser víctimas de phishing

- Si el sitio que se visita parece diferente de lo esperado, los visitantes deben abandonar el sitio y no descargar ningún archivo ni ingresar ningún tipo de información.

- Asimismo, se deben descargar las actualizaciones directamente desde la configuración del navegador, nunca a través de otros canales.

El análisis completo se puede encontrar en el blog Avast Decoded: https://decoded.avast.io/janrubin/parrot-tds-takes-over-web-servers-and-threatens-millions/

Acerca de Avast:

Avast (LSE:AVST), empresa del FTSE 100, es líder mundial en productos de seguridad digital y privacidad. Con más de 435 millones de usuarios online, Avast ofrece productos bajo las marcas Avast y AVG que protegen a las personas de las amenazas en Internet y la evolución del panorama de las amenazas del IoT. La red de detección de amenazas de la compañía está entre las más avanzadas del mundo, y utiliza tecnologías como el machine learning y la inteligencia artificial para detectar y detener amenazas en tiempo real. Los productos de seguridad digital de Avast para móviles, PC o Mac están clasificados y certificados por VB100, AV-Comparatives, AV-Test, SE Labs y otros. Avast es miembro de Coalition Against Stalkerware, No More Ransom e Internet Watch Foundation. Visita: www.avast.com.